近日,安全研究人员丹尼斯・吉斯(DennisGiese)和布莱恩(Braelynn)出席DefCon黑客大会,演示并报告科沃斯(Ecovacs)扫地机器人和割草机产品漏洞,攻击者可通过这些漏洞利用设备内置的摄像头和麦克风监视用户。

安全研究人员表示,发现漏洞时就尝试联系科沃斯公司,希望能及时报告并协助修复,但并未收到任何回复。

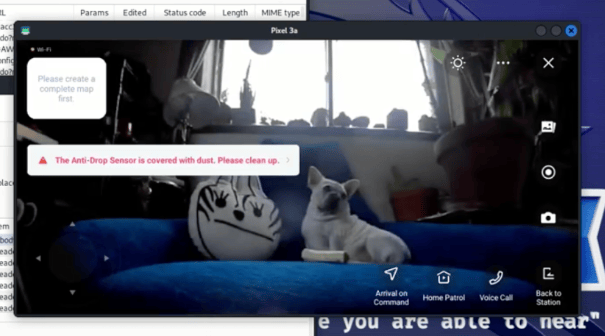

具体来看,攻击者可以通过蓝牙连接,在最长可达130米的距离内接管科沃斯扫地机器人。一旦控制成功,由于扫地机器人能够连接Wi-Fi网络,黑客便能进一步实现远程操控。更令人担忧的是,黑客不仅能读取Wi-Fi热点的密码,还能获取扫地机器人保存的所有地图信息,甚至访问设备的摄像头和麦克风等敏感组件。

安全研究人员指出,受影响的科沃斯设备包括但不限于EcovacsDeebot900系列、EcovacsDeebotN8/T8、EcovacsDeebotN9/T9、EcovacsDeebotN10/T10、EcovacsDeebotX1、EcovacsDeebotT20、EcovacsDeebotX2、EcovacsGoatG1、EcovacsSpybotAirbotZ1、EcovacsAirbotAVA以及EcovacsAirbotANDY等多款热销型号。

针对安全研究人员提及的漏洞,科沃斯回应媒体称,这是技术攻防中的破解手段,但在日常生活中属于非正常手段,公司将使用限制第二账户登录、加强蓝牙设备相互连接的二次验证等技术手段强化产品在蓝牙连接方面的安全性。

另外,科沃斯在“针对数据安全相关疑问回应”的电话会上表示,对方指出的产品问题并非“漏洞”,而是行业共同面对的问题,即在一些验证连接的过程中可能会被别有用心的人“钻空子”,但如果不用物理方式接触公司的产品或者不在离产品比较近的范围内,他们无法破解。另外,对方声称研究出来的攻击方式都是对单一设备有效,不具备可复制性。

可以确定的是,科沃斯部分产品的确存在研究人员指出的问题,但公司的处置方式似乎并没有从源头上解决该问题,漏洞依然存在,用户的隐私依然存在被泄露的可能。

作为扫地机器人的龙头,科沃斯在行业中的地位是毋庸置疑的,这也意味着公司需要承担起更多的社会责任,共同解决行业性问题可谓是义不容辞,更何况公司多个产品本身就存在研究人员指出的问题。

难道是公司技术人员没有能力解决研究人员提出的问题吗?

扫地机器人的诞生初衷是为了方便生活,但有一个重要的前提则是安全性,在信息飞速发展的今天,消费者越发重视生活隐私,基于此,生产者不仅仅要生产出安全、可靠、实用的产品,更要充分保障消费者的隐私权,让消费者没有后顾之忧。

来源:短平快解读